Konferenz im Rahmen der Ausstellung „Open Codes“

In George Orwells 1984 war es eine Dystopie, dass jeder Raum kameraüberwacht war. Heute können wir nicht mehr sicher sein, wohin private Geheimnisse übertragen werden.

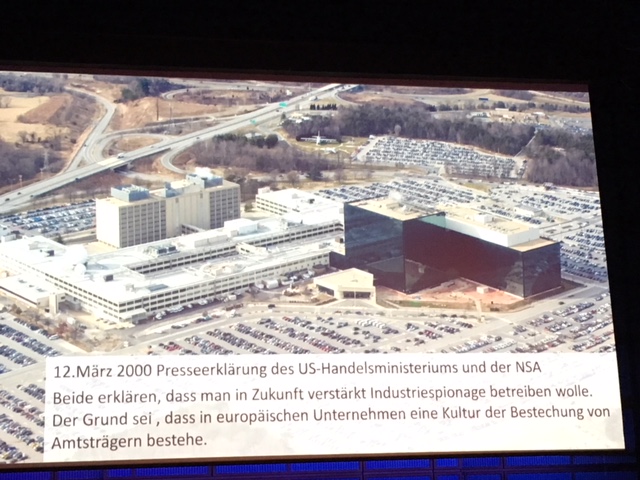

Die NSA soll ca. 30.000 Mathematiker beschäftigen. Wikipedia gibt ca. 40.000 Mitarbeiter insgesamt an

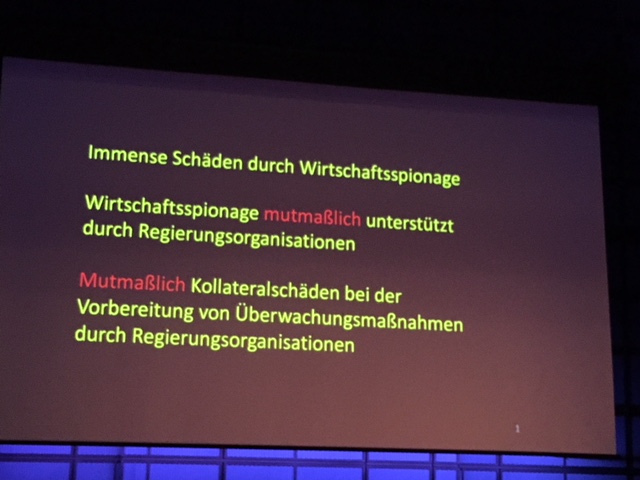

In früheren Zeiten haben Industriespione mit getarnten Kleinstkameras Blaupausen fotografiert. Heute wissen wir nicht mehr, wer die Inhalte von vernetzten Unternehmensrechnern kennt.Früher mussten Truppen ein Land erobern. Heute genügt die Kontrolle über unsere digitale Infrastruktur.

Kann ich ausschließen, dass jemand mitliest, jetzt in diesem Augenblick, da ich diesen Text tippe – nicht online, sondern an meinem Computer zu Hause? Ist die digitale Infrastruktur in irgendeiner Weise vertrauenswürdig? Die meisten Menschen verneinen diese Fragen. Aber unternehmen sie etwas dagegen? Oder ist es allen einfach nur egal? Wir sollten uns ernsthaft fragen, ob es keine andere Lösung gibt. Eine, die uns eine vertrauenswürdige Infrastruktur zur Verfügung stellt. Und was bedeutet das dann für Hersteller, Betreiber und Endnutzer? Wann und wo sollte die Politik regulierend eingreifen, wo nicht? Welche gesellschaftlichen Gefahren sind absehbar, wenn wir nichts tun?

Auf der Veranstaltung „Digitale Souveränität“ sprachen am 2. Nov. 2017 im ZKM in Karlsruhe Vertreter von Wissenschaft, Wirtschaft und Politik zum Thema

Die Vorträge begannen mit einem Beitrag von Prof. Dr. Wolf-Dieter Lukas. Da es zum Zeitpunkt seines Vortrages nur eine geschäftsführende Bundesregierung gab, musste sich Lukas nicht an den offiziellen Kurs des Ministeriums halten und konnte so auch seine eigene Meinung in den Vortrag einfließen lassen. Den Unterschied zwischen Meinung und offiziellem Kurs konnten die Teilnehmer allerdings nicht heraushören.

Prof. Lukas forderte das Publikum auf, Themen, die ihnen wichtig seien, direkt an die Runde für Forschung, Entwicklung und Digitales zu senden, damit diese sich damit beschäftigen muss. So könne am besten erreicht werden, dass ein breites Spektrum an Digitalisierungsthemen in die Diskussion einfließt.

Link zur Website: https://www.bildung-forschung.digital/de/koepfe-und-institutionen-1782.html

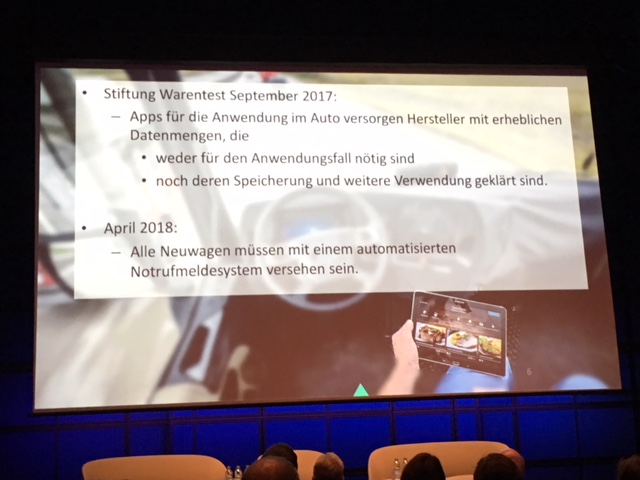

Die immer schneller voranschreitende Digitalisierung findet teilweise in einem juristischen Freiraum statt, da notwendige gesetzliche Regelungen bislang fehlen. Besonders deutlich wird dies zu Haftungsfragen am Beispiel der selbst fahrenden Autos.

Zum Abschluss seines Vortrages lies Lukas das interessierte Publikum wissen, dass er es nicht mag, wenn die Bevölkerung den Begriff „Digitalisierung“ benutzt. So entstünde der Eindruck, dass man Big Data ausgeliefert sei, und man daher selbst nichts machen könne.

Der Feind in deinem Computer

Den kritischsten Vortrag hielt Prof. Dr. Peter A. Henning:

„Frei oder sicher? Freund und Feind in der Digitalen Welt“.

Henning machte keinen Hehl daraus, dass er staatlichen Stellen nicht sonderlich vertraut, wenn es um den Datenschutz geht.IT-Dienstleister sagen gerne, dass ALLE Probleme durch IT gelöst werden können. Wenn dies so ist, weshalb soll es dann nicht möglich sein, einen funktionierenden Datenschutz zu integrieren?

Henning machte keinen Hehl daraus, dass er staatlichen Stellen nicht sonderlich vertraut, wenn es um den Datenschutz geht.IT-Dienstleister sagen gerne, dass ALLE Probleme durch IT gelöst werden können. Wenn dies so ist, weshalb soll es dann nicht möglich sein, einen funktionierenden Datenschutz zu integrieren?

Aktuell haben wir nicht einmal die Souveränität über unsere eigenen Computer, weil wir nicht wissen, wo genau unsere Daten abgelegt werden. Gibt es Kopien? Werden Daten ohne unser Wissen irgendwohin versandt und an unbekannten Stellen gespeichert, um sie bei Bedarf weiterzuverarbeiten? Wir sind nicht imstande, tief im Betriebssystem beliebige Änderungen vorzunehmen und diese auch kontrollieren zu können.

Wir brauchen neben vertrauenswürdiger Software auch vertrauenswürdige Hardware sowie Plattformen, die einen vertrauenswürdigen Zugriff ermöglichen. Weiter benötigen wir ein System, mit dem wir die Weitergabe und Weiterverarbeitung unserer Daten abschätzen können. Was macht wer, wann und zu welchem Zweck?

„Big Brother“ wurde längst durch „Big Data“ in Rente geschickt

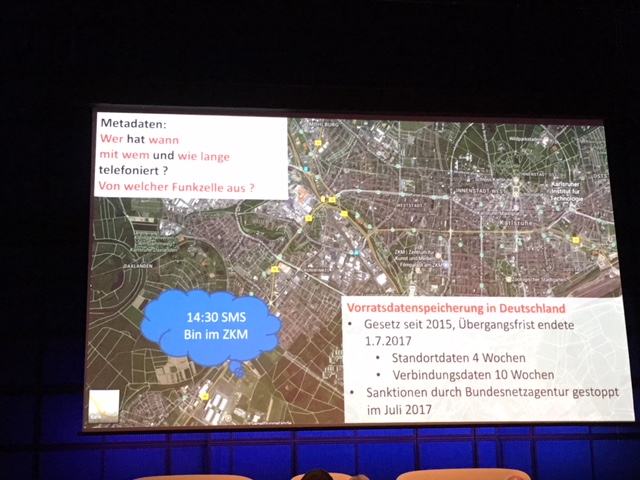

Heute geht es nicht mehr nur um Beobachtung. Die neue Währung sind Vorhersagen, die aus unseren Daten erstellt werden. Hierfür reichen Metadaten oft schon völlig aus.

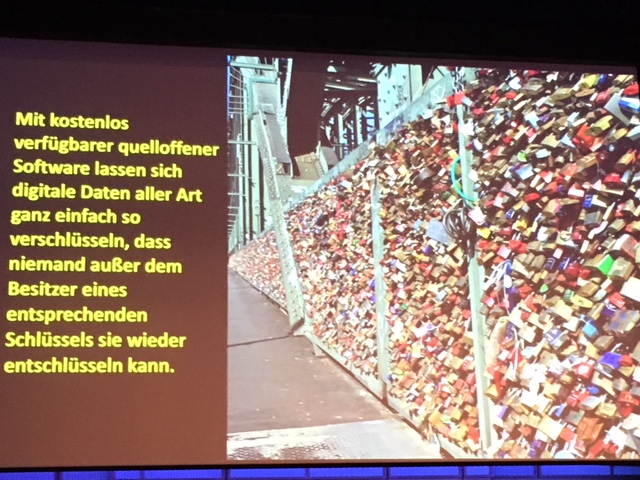

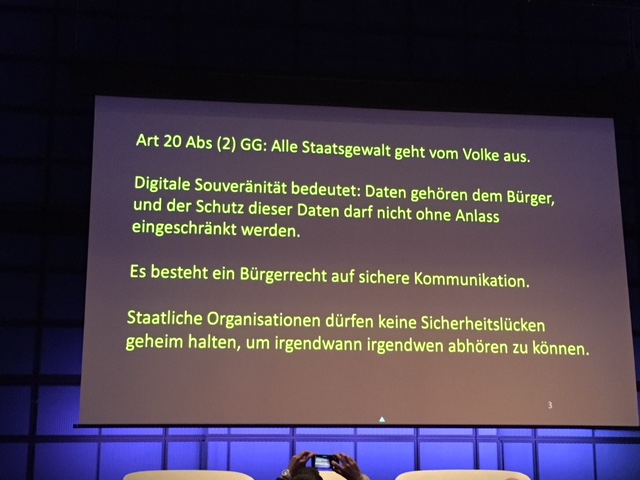

Digitale Souveränität bedeutet: Bürger und Bürgerinnen entscheiden alleine über die Verwendung ihrer Daten. Der Schutz dieser Daten darf nicht ohne wichtigen Anlass eingeschränkt werden. Es besteht ein Bürgerrecht auf sichere Kommunikation. Staatliche Organisationen dürfen keine Sicherheitslücken geheim halten, um irgendwann irgendwen abhören oder dessen Kommunikation auslesen zu können. Für die Sicherheit unserer digitalen Infrastruktur auf unseren Computern sind wir selbst verantwortlich. Dies bürdet uns eine hohe Eigenverantwortung auf. Regelmäßige Updates kann uns keine staatliche Stelle abnehmen.

Doch was machen wir, wenn wir selbst nur noch eingeschränkt handlungsfähig sind? Wenn wir weder vertrauenswürdige Verwandte noch Freunde haben, die uns helfen, den immer größer werdenden Anforderungen der Digitalisierung gewachsen zu sein?

Unsere Gesellschaft besteht immer mehr aus älteren Menschen. Die jetzigen Alten sind heute schon mehrheitlich mit den Anforderungen der Digitalisierung überfordert. Wichtige Updates für Datenschutz und Datensicherheit werden entweder auf die lange Bank geschoben oder erst gar nicht gemacht.

Unsere Gesellschaft besteht immer mehr aus älteren Menschen. Die jetzigen Alten sind heute schon mehrheitlich mit den Anforderungen der Digitalisierung überfordert. Wichtige Updates für Datenschutz und Datensicherheit werden entweder auf die lange Bank geschoben oder erst gar nicht gemacht.

Viele junge Menschen hingegen machen sich erst gar keine Gedanken darüber, wer was mit ihren Daten tut. Dies hat unter anderem auch zur Folge, dass Menschen, denen der Datenschutz wichtig ist, ins Visier von Geheimdiensten und anderer staatlicher Stellen geraten, weil man ihnen unterstellt, dass sie etwas zu verbergen hätten.

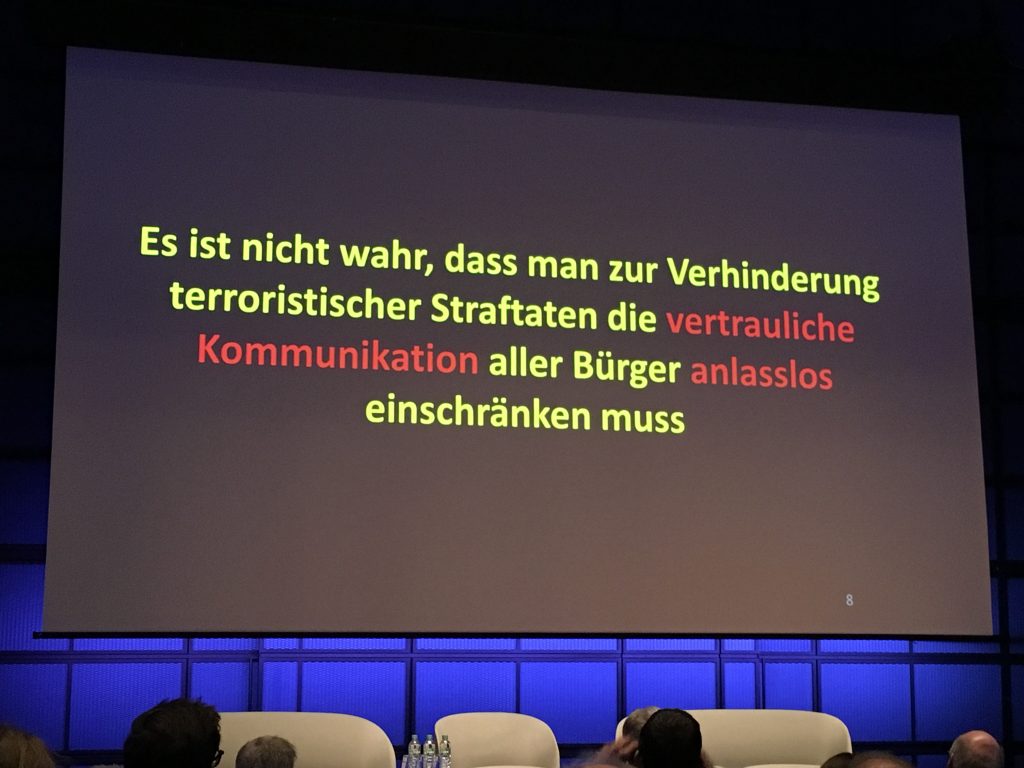

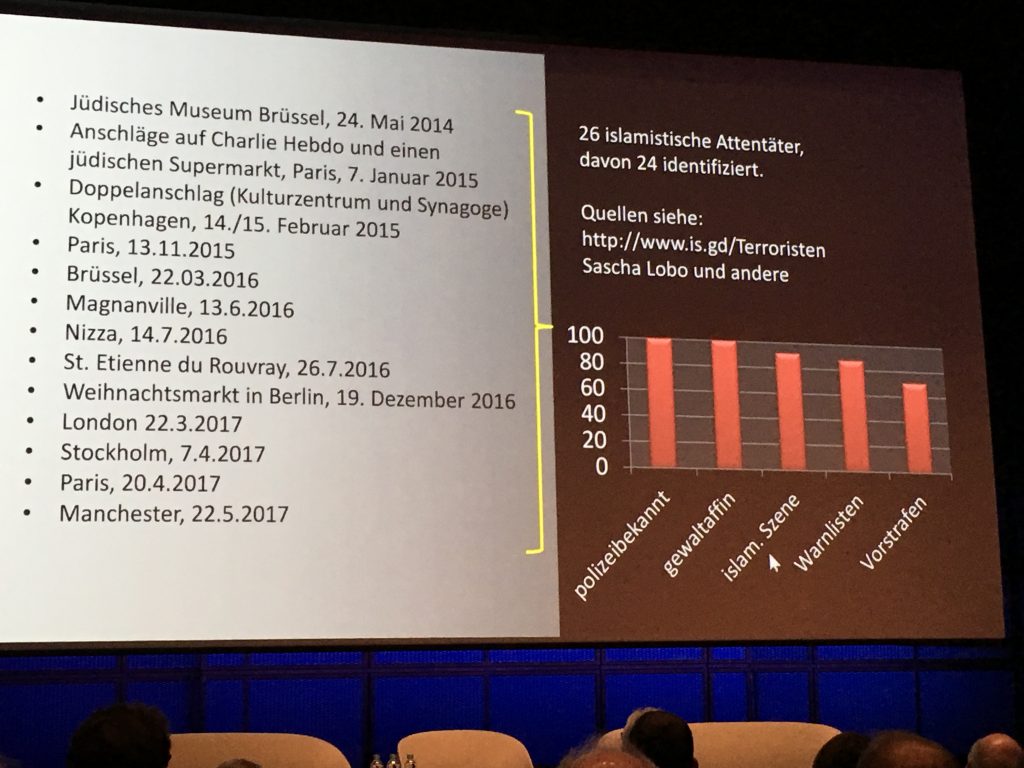

Dabei ist es für Kriminelle und Terroristen relativ einfach, Informationen vor Geheimdiensten und Polizei mithilfe der „Steganografie“ geheim zu halten. Informationen werden so verborgen, dass ein Dritter bei Betrachtung des Trägermediums keinen Verdacht schöpft. Osama bin Laden hat hierfür gerne pornografisches Bildmaterial verwendet.

Das Ausspähen aller Bundesbürger mit Hilfe eines Staatstrojaners dient deshalb ganz gewiss nicht nur der Bekämpfung von Terror und Kriminalität. Die Folie von Prof. Henning zeigt dies deutlich.

https://www.eff.org/issues/privacy

Botnetze und Smart Homes

Dr. Gerhard Schabhüser vom BSI warnte vor Hackerangriffen durch „Botnetze“, da diese nicht gepatched (nachgebessert) werden können. Konkret bedeutete das, dass sie aktiv bis zur völligen Zerstörung bleiben. Da aber meist nicht bekannt ist, dass der Computer gehackt wurde, stellen die Botnetze eine dauerhafte Gefahrenquelle dar.

Auch Babyphones und Steckdosen sind vor Hackerangriffen nicht geschützt und bleiben meist unentdeckt.

Smart Homes sind daher sehr anfällig für diese Art von Sicherheitsangriffen.

Angriffe auf Unternehmen

Firmen hingegen sind zunehmend von E-Mail-Angriffen betroffen, die so raffiniert sind, dass sie nur schwer als Fake zu erkennen sind. Absender und Sprachduktus sind so perfekt vom vermeintlichen Absender kopiert, dass die Empfänger diese Mails nicht mehr von den Originalmails unterscheiden können. Bei diesen Mails geht es nicht um das Versenden von Trojanern, sondern um Anweisungen für Geldüberweisungen, die später nicht mehr zurückverfolgt werden können.

Firmen hingegen sind zunehmend von E-Mail-Angriffen betroffen, die so raffiniert sind, dass sie nur schwer als Fake zu erkennen sind. Absender und Sprachduktus sind so perfekt vom vermeintlichen Absender kopiert, dass die Empfänger diese Mails nicht mehr von den Originalmails unterscheiden können. Bei diesen Mails geht es nicht um das Versenden von Trojanern, sondern um Anweisungen für Geldüberweisungen, die später nicht mehr zurückverfolgt werden können.

Diese Art der E-Mail-Abzocke könnte irgendwann älteren Menschen zum Verhängnis werden. Das wäre dann der „Enkel-Trick“ in digitaler Form.

Prof. Dr. Jörn Müller-Quade fordert eine Regulierung für Unternehmen, die diese verpflichtet der Datensicherheit einen hohen Stellenwert einzuräumen. Nur so könne erreicht werden, dass nicht nur Geld in die Produktentwicklung und das Marketing fließt, sondern auch in die Datensicherheit. Es sei erschreckend, dass es viele Unternehmen gibt, die der Cyberkriminalität keine Beachtung beimessen.

Weitere Infos und Tipps:

BITKOM-Position-Digitale-Souveraenitaet

https://www.botfrei.de/de/index.html

https://wiki.botfrei.de/Hauptseite

Botnetz-Infrastruktur „Avalanche“

Weitere Veranstaltungen im ZKM zu „Open Codes“ finden Sie hier:

Wünsche für eine Digitale Souveränität

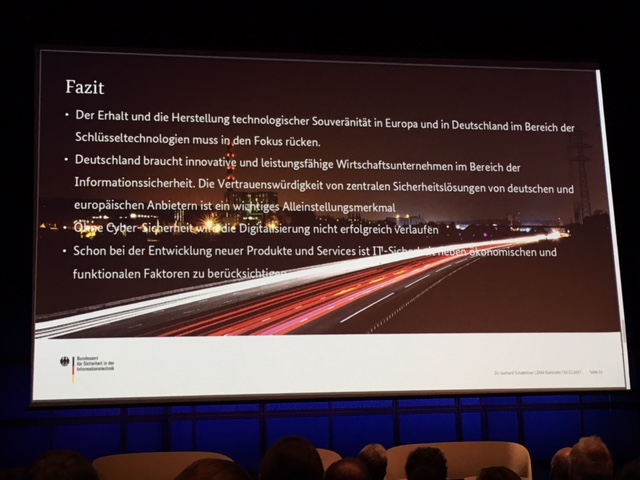

- Wir müssen unsere Gesetze und Wertvorstellungen gegenü̈ber Internet-Giganten durchsetzen können.

- Wir wünschen uns die Kontrolle über Daten, auch wenn sie in der Cloud gespeichert oder verarbeitet werden.

- Wir wünschen uns eine staatliche Kontrolle der Löschung von personen-bezogenen Daten.

- Wir wünschen uns flexible Geschäftsbedingungen von Internetservices, bei denen Anwender selbst entscheiden, inwieweit sie mit ihren Daten oder mit Geld bezahlen.

- Wir wünschen uns, dass Internet-Seiten auf Basis nachvollziehbarer Suchmaschinen-Algorithmen gefunden werden.

- Wir möchten den Komfort neuer sprachgesteuerter, internetbasierter Assistenzsysteme nutzen können und dabei wissen, was mit unseren Daten geschieht.

- Wir brauchen die Kontrolle über die Hardware und Software, auf denen unsere Sicherheitsarchitekturen aufsetzen.

- Wir brauchen Betriebssysteme auf Mobiltelefonen, Computern und Netzwerkinfrastrukturen, denen wir vertrauen können.

- Wir brauchen software- und internetbasierte Infrastrukturen der Zukunft, wie Energieversorgung, Gesundheitswesen oder Mobilitätssysteme, unter der Kontrolle der europäischen Regierungen.

- Wir brauchen IT-Systeme, die wirksamen Schutz gegen professionelle, staatlich unterstü̈tzte Industriespionage bieten.

- Wir brauchen ein Internet, in dem Cyber-Kriminalität zurückverfolgt werden kann.

Diese Wunschliste wurde auf der Konferenz vorgestellt.